محاسبه مسیر از گره منبع تا ایستگاه Base میتواند توسط پروتکلهای مسیریابی زیادی به انجام برسد. طراحی پروتکلهای مسیریابی برای WSN باید محدودیتهای توان و منابع مصرفی را در نظر بگیرد.

همچنین کیفیت کانال بی سیم در طول زمان تغییر میکند و گم شدن پاکتها و تاخیر باید در پروتکلهای مسیریابی لحاظ شود. بنابراین، استراتژیهای زیادی برای طراحی WSN مورد بررسی قرار گرفتهاست.

انواع پروتکل مسیریابی شبکههای حسگر بی سیم

اولین گروه از پروتکلهای مسیریابی یک معماری شبکه مسطح یا flat را اتخاذ کرده اند که در آن تمام گرههای موجود در شبکه با یکدیگر جفت شده اند. معماری شبکه فلت مزایای زیادی دارد که شامل حفظ راحت زیرساختار و قابلیت پیدا کردن مسیرهای چندگانه بین گرهها میشود.

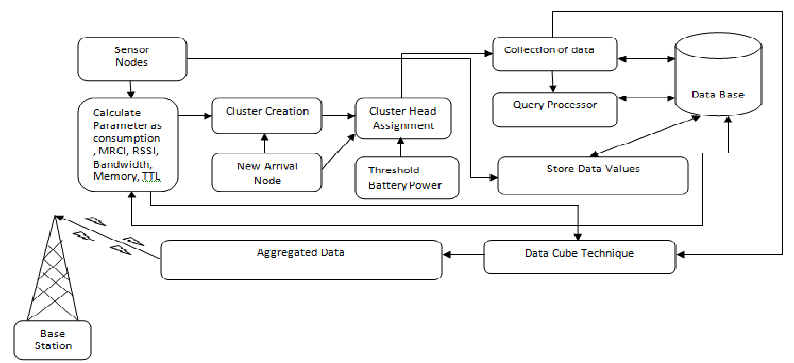

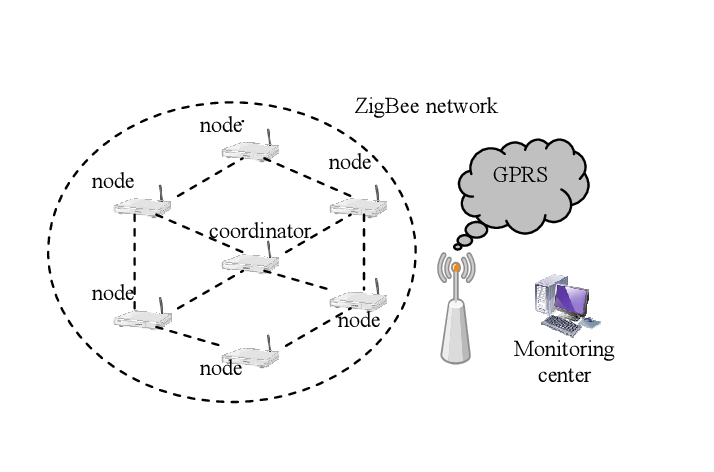

دومین گره از پروتکلهای مسیریابی دارای ساختاری میباشند که بازده انرژی ثابت و بسط دادن شبکه را میسر میکند. این گروه از پروتکلهای گرههای شبکه به صورت خوشه ای هستند که در آن یک گره با بالاترین انرژی باقی مانده است، مسئول هماهنگی فعالیتها در داخل خوشه است و اطلاعات را بین خوشههای دیگر فوروارد میکند. خوشهبندی (clustering) باعث کاهش مصرف انرژی میشود و عمر شبکه را افزایش میدهد.

گروه سوم از پروتکلهای مسیریابی از یک دیتا سنتر (data center) استفاده میکنند. در این حالت، کوئریهای یک گره سورس بسته به رویدادهای مختلف دارد و چندان وابسته به یک گره ی منحصر به فرد نیست و تقسیم وظایف بین گرهها و ساخت کوئریها نسبت به مقادیر خاص با استراتژیهای متفاوتی انجام میشود که میتوانند بین گرههای سنسور ارتباط برقرار کنند.

گروه چهارم پروتکلهای مسیریابی از لوکیشن برای آدرس دادن به هر گره سنسور استفاده میکنند. مسیریابی بر اساس لوکیشن در شرایطی که موقعیت هر گره در ناحیه تحت پوشش شبکه با کوئری که توسط گره سورس ارسال میشود ارتباط دارد ، مورد استفاده قرار میگیرد. این کوئری میتواند یک ناحیه خاص را در نظر بگیرد که در آن رویداد مورد نظر ممکن است اتفاق بیفتد.

در ادامه مقاله برخی از پروتکلها و الگوریتمهای مسیریابی اصلی را مورد بررسی قرار میدهیم که با مسئله تبدیل انرژی در ارتباط هستند.

پروتکل مسیریابی Flooding

Flooding یک تکنیک پر کاربرد برای کشف مسیر و پخش اطلاعات در شبکه بی سیم و سیم دار ad hoc میباشد. استراتژِ مسیریابی flooding ساده میباشد و نیاز به پیاده سازی توپولوژیهای شبکه هزینه بر و الگوریتمهای کشف مسیر پیچیده را مرتفع کردهاست. Flooding از رویکرد reactive استفاده میکند که در آن هر گره ای که داده ای را دریافت میکند یا پاکتهای داده را کنترل میکند، قادر باشد پاکت را به تمام گرههای همسایه اش ارسال کند. پس از انتقال، یک پاکت از تمام مسیرها عبور میکند و اگر گره مقصد اتصالش را با دیگر قسمتها از دست نداده باشد، پاکت سرانجام به مقصد خواهد رسید. به علاوه، از آن جایی که توپولوژی شبکه تغییر میکند، پاکتهایی که ارسال میشوند، مسیرهای جدید را دنبال میکنند.

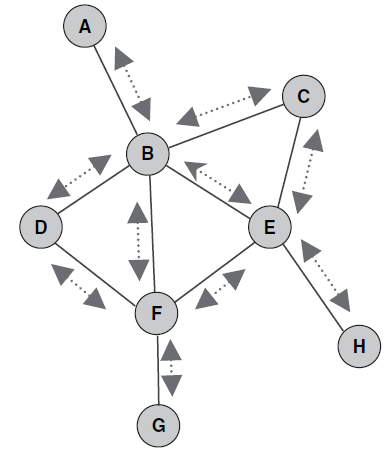

شکل زیر مفهوم flooding را در ارتباطات شبکه ای به تصویر کشیده. همان طور که در شکل نشان داده شده، flooding در راحت ترین شکل، ممکن است باعث ساخت بی نهایت پاکت توط گرههای شبکه شود.

پروتکل مسیریابی Gossiping

پروتکل flooding دارای نواقصی میباشد و یک رویکرد دیگر به نام gossiping توسط Braginsky در سال 2002 معرفی شد که شباهتهای زیادی به پروتکل flooding دارد. از جمله اینکه نیاز به توپولوژیهای شبکه پیچیده واستفاده از الگوریتمهای کشف مسیر سخت را مرتفع میکند. اما بر خلاف پروتکل flooding که در آن هر پاکت داده به تمامیگرههای همسایه ارسال میشود، پاکتهای داده تنها به یک گره همسایه که به صورت تصادفی انتخاب شده، ارسال میشوند و به محض دریافت پاکت، گره دوم به صورت تصادفی یکی از همسایگان خودش را انتخاب میکند و پاکت را به آن ارسال میکند. این پروسه تا زمانی که پاکت داده به مقصد یا ماکزیمم شمارش hop برسد، ادامه خواهد داشت.

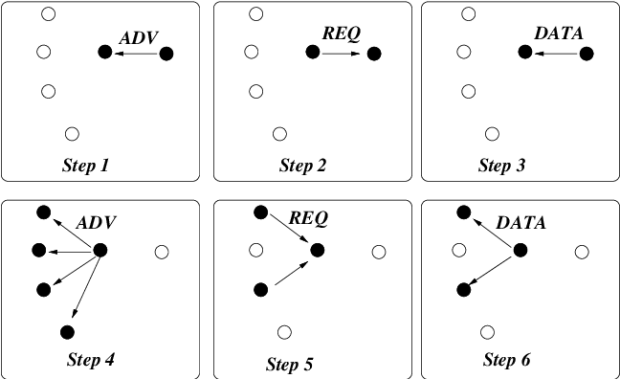

پروتکل مسیریابی SPIN

این پروتکل (Sensor Protocol for Information via Negotiation (SPIN)) شامل مجموعه ای از پروتکلهای دیتاسنتر محور بر اساس مذاکره میباشد. هدف اصلی این پروتکل این است که مشاهداتی که توسط هر گره سنسور انجام گرفته را با تمام گرههای موجود در شبکه در میان بگذارد. اما به طور رایج از پروتکلهای ساده ای همچون flooding و gossiping برای پخش کردن اطلاعات در WSNها استفاده میشود.

در flooding هر گره یک کپی از پاکت داده را به تمامیهمسایگانش ارسال میکند تا داده در دسترس تمام گرههای موجود در شبکه قرار بگیرد. از طرفی gossiping از انتخاب تصادفی گرهها برای کاهش کپی کردن پاکت داده استفاده میکند و تنها یک گره داده را به گره دیگری که به صورت تصادفی انتخاب شده ارسال میکند.

پروتکل خوشهبندی تطبیق پذیر با انرژی مصرفی پایین (LEACH)

این پروتکل در اصل یک الگوریتم مسیریابی است که برای جمع آوری و ارسال داده به سینک در نظر گرفته شده. اهداف اصلی پروتکل LEACH عبارتند از:

- افزایش طول عمر شبکه

- کاهش انرژی مصرفی هر گره شبکه

- استفاده از سیستم جمع آوری داده برای کاهش تعداد پیغامها

برای رسیدن به اهداف بالا پروتکل LEACH شبکه را به چند خوشه طبقهبندی میکند. هر خوشه یا کلاستر توسط یک بخش اصلی مدیریت میشود. بخش اصلی خوشه وظایف گوناگونی را بر عهده دارد. اولین وظیفه شامل جمع آوری دوره ای داده از عضوهای هر خوشه میباشد. به محض جمع آوری داده، بخش اصلی خوشه مقادیر زائد و تکراری را خذف خواهد کرد. دومین وظیفه بخش اصلی خوشه، انتقال دادههای جمع آوری شده به طور مستقیم و از طریق HOP تکی به یک جایگاه بیس میباشد. سومین وظیفه ساخت یک برنامه زمانبندی بر اساس TDMA میباشد که در آن هر گره خوشه دارای یک اسلات زمانی است که میتوان از آن برای تبادل داده استفاده نمود. بخش اصلی خوشه برنامه زمانبندی اعضا را مشخص میکند و برای کاهش احتمال برخورد داده سنسورهای داخل یا خارج خوشه، گرههای LEACH از کدگذاری مخصوصی استفاده میکنند.

عملکرد پایه LEACH در دو فاز جداگانه سازماندهی میشود. اولین فاز setup میباشد که شامل دو مرحله است. انتخاب بخش اصلی خوشه و تشکیل خوشه. دومین فاز که steady-state نام دارد، روی جمع آوری، بهینه سازی و انتقال داده متمرکز شده به ایستگاه Base متمرکز شده. بازه ی زمانی setup تقریبا کمتر از steady-state میباشد.

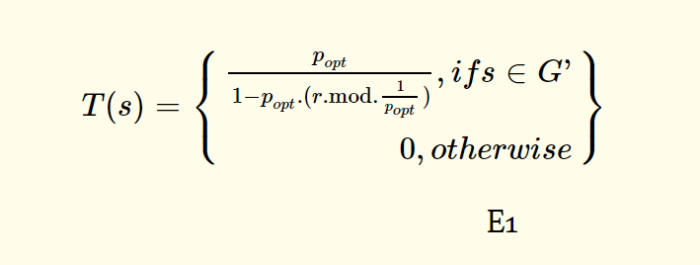

در ابتدای فاز setup انتخاب بخش اصلی یا سر خوشه آغاز میشود. برای اینکه یک گره سرخوشه باشد و تبدیل به threshold نشود، از فرمول زیر استفاده میگردد:

که در این جا r شماره دور فعلی میباشد و G گروهی از گرهها هستند که در آخرین دور 1/popt سرخوشه نشدهاند. در ابتدای هر دور، هر گره که به گروهی از G متعلق است، به صورت تصادفی 0 یا 1 را انتخاب میکند و اگر این مقدار تصادفی کمتر از threshold (T) باشد، سپس گره در نوبت فعلی سرخوشه خواهد شد.

پروتکلهای مسیریابی TEEN و APTEEN

پروتکلهای مصرف انرژی بهینه ای که به threshold واکنش نشان میدهد.(TEEN,APTEEN) : دو پروتکل مسیریابی Threshold Sensitive Energy Efficient Sensor Network Protocol و Adoptive Periodic Threshold-Sensitive Energy Efficient Sensor Network Protocol به ترتیب در سال 2001 و 2002 توسط Manjeshwar معرفی شدند. این پروتکلها برای مواقعی که از نظر زمان محدودیت وجود دارد، طراحی شده اند. در پروتکل TEEN، گرههای سنسور به صورت پیوسته در مدار هستند اما انتقال داده به صورت مداوم انجام نمیگیرد.

سرخوشه یک hard threshold را به اعضایش خواهد فرستاد که مقدار آستانه پارامتر تشخیص داده شده میباشد. در ضمن، soft threshold تغییر کوچکی است که در پارامتر تشخیص داده شده توسط سنسور رخ داده و باعث میشود گره به حالت فرستنده رود و مقادیر را ارسال کند. hard threshold سعی میکند تا تعداد انتقال داده را از طریق اجازه دادن به گره برای ارسال داده در شرایطی که تنها پارامتر اندازه گیری شده در رنج دلخواه است، محدود کند و soft threshold تعداد ارسالها را محدودتر میکند. به عبارتی دیگر، اگر تغییرات کمیدر پارامتر اندازه گیری شده رخ دهد یا هیچ تغییری به وجود نیاید، هیچ داده ای ارسال نخواهد شد.

هر چقدر مقدار soft threshold کمتر باشد، میزان دقت و درستی شبکه بیشتر خواهد بود. اما از طرفی میزان مصرف انرژی بالا خواهد رفت. بنابراین، کاربر باید بین مصرف انرژی و دقت دادهها بالانسی را ایجاد کند. هنگامیکه سرخوشهها باید تغییر کند، مقادیر جدید برای پارامترهای بالا به تمام گرهها اعلام میشود. بزرگترین نقطه ضعف این طرح در این میباشد که اگر thresholdها دریافت نشوند، گرهها هرگز نخواهند توانست با یکدیگر ارتباط برقرار کنند و کاربر هیچ دادهای را از شبکه دریافت نخواهد کرد.

پروتکل جمع آوری داده با مصرف بهینه انرژی در سیستمهای داده سنسور (PEGASIS)

این پروتکل در سال 2002 توسط Lindsey معرفی شد و به همراه نوع ارتقا یافتهاش که PEGASIS طبقهبندی شده میباشد، خانواده ای از پروتکلهای مسیریابی و جمع آوری داده برای WSN میباشند. اهداف اصلی پروتکل PEGASIS بهینه سازی مصرف انرژی از طریق بالا بردن بهره شبکه، یکسان سازی مصرف انرژی برای تمام گرههای شبکه و کاهش تاخیر در انتقال داده به سینک میباشد.

مدل شبکهای که توسط PEGASIS مورد استفاده قرار میگیرد، گروهی از گرههای ناهمگون را در محیط جغرافیایی پخش میکند. گرهها از موقعیت دیگر سنسورها به طور کامل اطلاع دارند. به علاوه، آنها قابلیت کنترل توان مصرفی خود را نیز دارا هستند. همچنین، گرهها به گیرنده/فرستندههای رادیویی CDMA مجهز شده اند. وظیفه گرهها جمع آوری و ارسال دادهها به سینک میباشد. سینک غالبا یک ایستگاه Base بی سیم است.

هدف گسترش یک ساختار مسیریابی میباشد و برنامه ای برای بهینه سازی داده به منظور کاهش مصرف انرژی و انتقال دادههای بهینه به ایستگاه Base با حداقل تاخیر و در عین حال ایجاد تعادل بین مصرف انرژی در گرهها باید اتخاذ گردد. بر خلاف دیگر پروتکلها که متکی بر ساختار درختی یا خوشه ای برای جمع آوری و پخش داده هستند، این پروتکل از ساختار chain استفاده میکند.

پروتکل پخش مستقیم (Directed Diffusion)

این پروتکل، یک پروتکل داده محور برای جمع آوری و پخش اطلاعات در WSNها میباشد. بزرگ ترین هدف این پروتکل حفظ انرژی محسوس به منظور افزایش طول عمر شبکه میباشد. برای دستیابی به این هدف، پروتکل، تبادل اطلاعات بین گرهها را محدود به نواحی که در مجاورت شبکه قرار دارند میکند. همچنین، تعامل گرهها با یکدیگر نیز محدود میباشد. با این وجود، مسیرهای جدید قابل بهره برداری خواهند بود و این ویژگی پروتکل Directed Diffusion به همراه قابلیت گرهها برای پاسخدهی به کوئریها، باعث حفظ میزان قابل توجهی از انرژی خواهد شد.

المانهای اصلی این پروتکل شامل اهداف، پیغام و بخشهای تقویتی میباشد. این پروتکل از مدل داده publish-and-subscribe استفاده میکند که در آن کاربر با استفاده از جفتهای attribute-value اهداف مشخصی را تعیین میکند و یک هدف میتواند به صورت یک کوئری که مقاصد کاربر را تعیین میکند، تعریف شود.

الگوریتم مسیریابی GAF

پروتکل هماهنگی جغرافیایی با بازده و همانندی خروجی به ورودی بالا (Geographic Adaptive Fidelity) (GAF) : GAF یک الگوریتم مسیریابی بر مبنی لوکیشن و بهینه سازی انرژی است که در اصل برای شبکههای سیار ad hoc طراحی شده. اما میتواند برای شبکه سنسورها نیز به کار گرفته شود. نواحی تحت پوشش شبکه ابتدا به چند بخش ثابت تقسیم میشوند و یک شبکه مجازی به وجود میآید. در داخل هر ناحیه گرهها با یکدیگر همکاری میکنند تا وظایف مختلفی را به انجام برسانند.

به عنوان مثال، گرهها یک گره سنسور را برای فعال ماندن در بازه زمانی مشخص انتخاب میکنند و سپس همگی به حالت sleep میروند. این گره مسئول پایش و گزارش داده به ایستگاه Base از طرف گرههایی که در ناحیه حضور دارند، میباشد. بنابراین، GAF با خاموش کردن گرههای غیرضروری انرژی را حفظ میکند. بدون اینکه به کیفیت مسیریابی شبکه لطمهای وارد شود.

مسائل امنیتی در یک شبکه سنسور بی سیم

مسائل امنیتی در شبکههای سنسور بستگی به این دارد که چه اطلاعاتی برای ما ارزشمند و محرمانه است و اطلاعات محرمانه باید از گزند حملات سایبری در امان بمانند. در ضمن، باید اطمینان حاصل شود که محتوای ارسال شده توسط یک گره سنسور در طول مسیر دستکاری نشده و همچنین باید از موثق بودن منبع ارسال دادهها اطمینان حاصل کرد. در ضمن، هر گره باید قادر باشد از منابع شبکه استفاده ببرد و شبکه برای ارسال درست پیامها همواره در دسترس باشد. هر گیرنده باید دادههای جدید و تازه را دریافت و اطمینان حاصل کند که دادههای قدیمیبرایش ارسال نشده اند. این قضیه هنگامی اهمیت پیدا میکند که گرههای WSN از کلیدهای مشترکی برای ارتباطات استفاده میکنند که در آن ممکن است حمله ای با ارسال کلیدهای قدیمیبه منزله کلید جدید صورت بگیرد. برای جلوگیری از این حمله، هر پاکت داده باید حاوی دادههای باشد که تاریخ انقضای هر کلید را مشخص کند.

حملات به شبکههای بی سیم انواع مختلفی دارد از جمله حملات Routing loops که اطلاعاتی که بین گرهها رد و بدل میشود را هدف گرفته. پیغامهای خطا دروغین ممکن است توسط یک هکر ساخته شوند. در این حالت، هکر دادههای مربوط به مسیریابی را تغییر میدهد و آنها را برای گرهها ارسال میکند. Routing loops ترافیک شبکه را جذب یا دفع میکند و باعث ایجاد تاخیر و نارسایی شبکه میشود.

حمله selective forwarding ترافیک شبکه را از طریق قبولاندن اینکه تمام گرههای شبکه برای فوروارد کردن پیغام قابل اعتماد هستند، تغییر میدهد. در این نوع حمله، گرههای غیر قابل اعتماد به جای ارسال دادهها، آنها را گم میکنند. اگر یک گره غیر قبل اعتماد پیغامیرا دریافت کند، میتواند گرههای همسایه را فریب دهد که مسیر خودش از تمام مسیرها کوتاه تر است. تاثیرگذاری این حمله بستگی به دو فاکتور دارد: اول محل قرارگیری گرههای مخرب (هر چه این گره به ایستگاههای Base نزدیک تر باشد، ترافیک بیشتری را به خود جذب میکند.) دوم درصد پیغامهایی که از دست میدهد. هنگامیکه یک گره مخرب پیغامها را گم میکند و آنها را ارسال نمیکند، میتواند انرژی خودش را ذخیره کند و با قوی ماندن میتواند گرههای همسایه اش را فریب دهد. راحت ترین راه برای ساخت حفره سینک این است که یک گره مخرب را جایی قرار دهیم که بتواند بیشترین میزان ترافیک را جذب کند. (نزدیک به ایستگاه Base یا ممکن است خود گره مخرب خودش را به عنوان ایستگاه بیس معرفی کند.)

یک دلیل برای حملات حفره سینک (Sink Hole) ایجاد فرایند فوروارد انتخابی است تا ترافیک جذب یک گره ی هک شده شود. طبیعت شبکه سنسورها این است که تمام ترافیک جذب یک ایستگاه Base میشود و همین امر این حمله را بسیار تاثیرگذار کرده. در حملات sybil، یک گره از طریق دزدیدن مشخصههای گرههای درست، چندین مشخصه نامشروع در شبکههای سنسور میسازد. این نوع حملات برای مستهلک کردن الگوریتمهای مسیریابی و توپولوژی شبکه به کار میرود. این حمله آستانه تحمل خطای شبکه را پایین میآورد. در ضمن، یک گره sybil شده میتواند به طور همزمان در چند جا حضور داشته باشد. در حملات سوراخ کرم (worm hole) یک عامل مخرب نزدیک به ایستگاه Base قرار میگیرد که میتواند به صورت کامل و از طریق tunneling پیغامها به یک نقطه با تاخیر کم، ترافیک را مختل کند.

در این جا عامل مخرب گرههای دوردست را گول میزند که مسیرش تا ایستگاه Base بسیار کوتاه است و به این وسیله یک sink hole میسازد و عامل مخرب که در طرف دیگر حفره سینک است، مسیر کاذب مخرب کوتاه تری را به ایستگاه Base میسازد و وانمود میکند که پیغام Hello از جایگاه Base میآید. گرههای گیرنده پیغام تصور میکنند گره ای که پیغام Hello را ارسال کرده، نزدیک ترین گره به ایستگاه Base است و پیغامهایشان را به این گره ارسال میکنند. در این نوع حمله تمام گرهها به پیغام Hello پاسخ میدهند و انرژی شان را تلف میکنند. البته ایستگاه Base اصلی نیز پیغام Hello را به گرهها ارسال میکند اما تنها تعداد کمیاز گرهها به او پاسخ میدهند.

حمله Dos (Denial Of Service) در مرحله فیزیکی رخ میدهد و با پروتکلهای شبکه تداخل ایجاد میکند که باعث تلف شدن توان باتری میشود. یک نوع از حمله Dos در یکی از مقالات این بخش شرح داده شده که در آن منبع تغذیه یک گره سنسور هدف قرار داده شده. حملاتی از این دست عمر گره را با کاهش شدیدی مواجه میکنند و باعث تخریب بخشی از شبکه میشوند.

رویکردهای امنیتی بر اساس لایههای شبکه

لایه کاربرد

دادهها در لایه کاربرد، جمع آوری و مدیریت میشوند. بنابراین مهم است که از درستی دادهها اطمینان حاصل شود. در یکی از مقالات این بخش طرحی در نظر گرفته شده که میتواند برای شبکههای خوشه مورد استفاده قرار بگیرد. در برخی شبکههای خوشهای، سر خوشه وظیفه ی جمعآوری دادهها را بر عهده دارد که میتواند از این گونه طرحها استفاده کند. در هر صورت، این تکنیک زمانی قابل پیاده سازی است که گره جمع کننده داده تحت پوشش تمام گرههای منبع قرار دارد و هیچ گره جمع کننده ای بین جمع کننده مورد نظر و گرههای سورس وجود نداشته باشد. برای اثبات معتبر بودن جمع آوری داده، سر خوشهها از تکنیکهای Cryptographic بهره میبرند تا درست بودن دادهها را تضمین کنند.

لایه شبکه

لایه ی شبکه مسئول مسیریابی پیغامها از گره ای به گره ی دیگر، از گره به سرخوشه، از سر خوشه به سرخوشه ای دیگر و از سر خوشهها به ایستگاه Base و برعکس میباشد.

لایه پیوند داده

لایه پیوند داده عمل تشخیص خطا، تصحیح و رمزگذاری داده را بر عهده دارد. لایه پیوند داده در مقابل ترافیک بالای داده و حملات DoS آسیب پذیر است. Tinysec در سال 2004 یک کد گزاری برای لایه پیوند داده را معرفی کرد که وابسته به یک طرح مدیریت کلیدی است. با این وجود، اگر بازده انرژی عامل مخرب بالا باشد، میتواند حملات را صورت دهد. پروتکلهایی مانند LMAC خواص anti-jamming بهتری دارند.

لایه فیزیکی

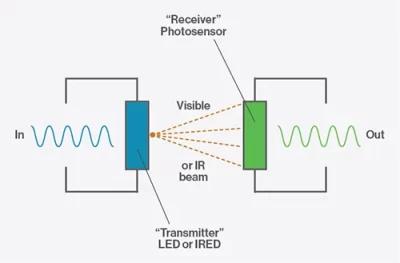

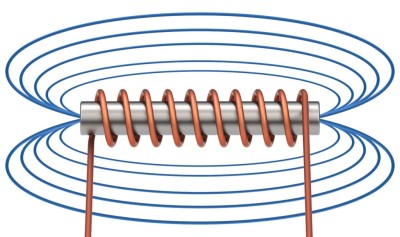

لایه فیزیکی روی انتقال واسط بین گرههای گیرنده و فرستنده تمرکز دارد. نرخ داده، قدرت سیگنال و بازه فرکانسی در این لایه مشخص میشود. در حالت ایده آل طیف FHSS در شبکههای سنسورها مورد استفاده قرار میگیرد.

جمع بندی و چشم انداز آینده WSN

هدف این مقاله بیان کردن مسائلی بود که در طراحی WSNها باید مورد توجه قرار بگیرند. در طراحی اینگونه شبکهها، فاکتورهای متفاوتی همچون انعطاف پذیری، بازده انرژی، میزان خطا، کیفیت عالی حسگرها، کم هزینه بودن و پیاده سازی سریع مطرح میباشد. برای درک شبکههای سنسور، باید ابتدا به ویژگیهای قابل بسط دادن آن، هزینه، سخت افزار، تغییرات توپولوژی، پارامترهای محیطی و میزان مصرف انرژی توجه نمود و از آن جایی که این ویژگیها بستگی به نوع کاربرد و توقعات ما از شبکه سنسور دارد به پروتکلهای شبکه بی سیم ad hoc جدیدی نیاز خواهد بود. برای برطرف کردن موانع موجود، محققان مدام تکنولوژیهای جدیدی را برای لایه پشته پروتکل شبکههای سنسور خود معرفی میکنند.

تحقیقات آینده در زمینه WSN در مورد به حداکثر رساندن ناحیه تحت پوشش شبکه در یک شبکه حسگر بی سیم خوشهای میباشد که برای تخمین تصادفی فضایی در نظر گرفته شده که در این تحقیقات پروتکلهای MAC، NET و PHY مورد بررسی قرار گرفتهاند. همچنین تکنیکهای جمع آوری داده، تحریک و تایید مسیریابی با مصرف انرژی بهینه، پوشش فضایی و افزایش دامنه آن در یک مدل کاربردی مجتمع شده اند.

پیشرفتهایی که در شبکههای بی سیم و توپولوژی آن رویداده است، فرصتهای زیادی را برای مدیریت فعالیتهای انسان در یک خانه هوشمند فراهم کرده. رویدادهایی که در دنیای واقعی روی میدهد، معمولا پیچیده تر از مطالعات برای کاربران تکی یا گروهی هستند. بررسی چنین کیسهای پیچیدهای میتواند خیلی سخت باشد. در حالیکه فعالیتهای کاربردی چندگانه و تکی را در یک زمان در نظر میگیریم. در آینده تحقیقات در این زمینه، روی مشکلات مربوط به شناسایی فعالیتهای کاربرهای گروهی متمرکز شده. شبکههای سنسور بی سیم میتواند امکان یک ارتباط هوشمند را برای ما فراهم آورد و ما را قادر کند یک شبکه هوشمند که قادر به هندل کردن وظایف مختلف بر اساس نیاز کاربر باشد را در اختیار داشته باشیم.

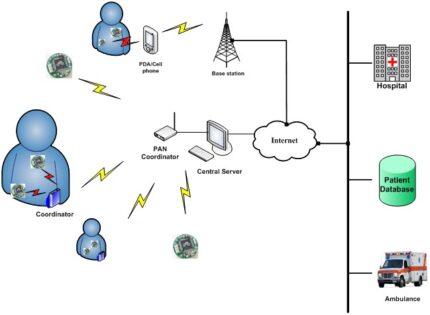

ما باور داریم که در آینده نزدیک تحقیقات WSN تاثیر شگرفی روی زندگی روزمره ما خواهد گذاشت. به عنوان مثال، میتوان سیستمی را برای پایش مداوم سیگنالهای مغزی در حالیکه بیماران در خانه شان نشستهاند، ایجاد نمود. همچنین میتوان هزینهی پایش بیماران را را کاهش داد و اطلاعات جامعی را در اختیار پزشکان قرار داد تا بیماران به با کیفیتترین خدمات مراقبتی در خانهشان دسترسی داشته باشند. بنابراین، استرس و آشفتگی ناشی از منتظر ماندن در مطب پزشکان و بیمارستان برطرف خواهد شد.

منبع: